SKT 유심 해킹 사태, 이심 교체가 해답이 아닌 이유

이심 전환이 해킹 방패가 되지 못하는 진짜 이유는?

최근 발생한 SKT 유심 해킹 사태는 많은 사용자들에게 이심(eSIM) 전환에 대한 유혹을 불러왔습니다.

하지만 이심 교체는 근본적인 해결책이 될 수 없습니다. 오히려 유심(USIM) 물리 보안 강화가 핵심입니다.

본 글에서는 이심과 유심의 기술적 차이, 보안 취약점, 실제 사용자 피해 사례 등을 중심으로

왜 이심이 아닌 유심 교체가 정답인지 정확하게 설명드립니다.

이심의 편리함, 해커에게도 편리함

이심은 물리적인 칩이 없이 디지털로 번호를 전송받아 사용하는 방식입니다.

이론적으로는 훨씬 간편하지만, 바로 그 '간편함'이 해커에게도 열려 있다는 점이 문제입니다.

"OTP 없이도 기기만 있으면 쉽게 복제 가능"하다는 구조적 약점이 존재하며,

특히 사용자 인증을 거치지 않는 방식으로 접근이 가능할 때 더 큰 보안 위협으로 작용합니다.

실제 피해자들은 대부분 '이심 전환' 직후 피해

2024년 하반기부터 보고된 피해 사례 중,

이심 전환 후 해킹 피해를 입은 사용자가 급격히 늘어난 것이 특징입니다.

"폰을 잃어버린 적도 없는데 누군가 제 번호를 가져갔어요"라는 제보는 대부분 이심 사용자였습니다.

물리적 교체가 아닌 원격 해킹이 가능하기 때문입니다. 이는 유심이 아닌 이심만이 가진 취약점입니다.

유심은 여전히 가장 강력한 방어막

유심은 물리적 형태로 제공되기 때문에 탈취를 위해선 실물 접근이 필요합니다.

또한 대부분의 통신사에서는 유심 교체 시 본인 인증 절차를 강화해

해커가 접근하기 어렵도록 제한을 둡니다.

따라서, 물리 유심을 주기적으로 교체하거나 PIN 설정을 강화하는 것이 훨씬 안전합니다.

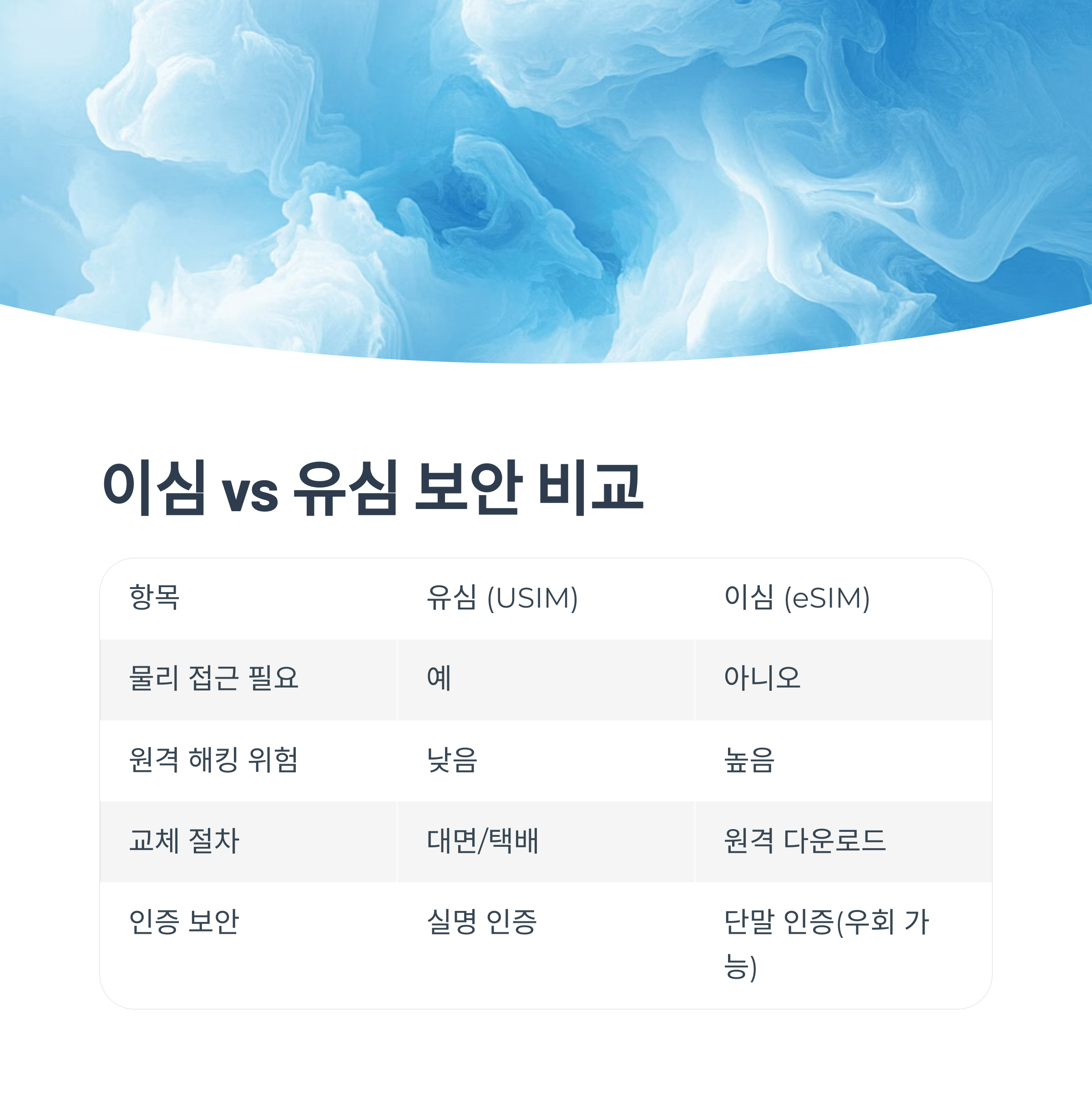

이심과 유심의 보안 비교 표

| 항목 | 유심 (USIM) | 이심 (eSIM) |

| 물리 접근 필요 | 예 | 아니오 |

| 원격 해킹 위험 | 낮음 | 높음 |

| 교체 절차 | 대면 또는 택배 필요 | 원격 다운로드 가능 |

| 인증 보안 | 실명 인증 기반 | 단말 인증 기반, 우회 가능 사례 존재 |

전문가가 말하는 이심의 '치명적 단점'

"이심은 통신사의 내부 시스템이 뚫리면 누구나 당신의 번호를 복제할 수 있는 가능성을 제공합니다."

이는 과장된 표현이 아닙니다. 실제로 내부 시스템 해킹 사례에서 이심 사용자가 타깃이 된 사건이 다수 존재합니다.

핵심은 이심은 너무 유연하고, 그 유연함이 곧 보안의 구멍이 된다는 점입니다.

정부 기관도 이심보다는 유심 보안 강화를 권장

정보보호진흥원과 과학기술정보통신부는

"이심 전환은 보안을 강화하는 방법이 아닌,

기기 분실 시 더 큰 피해를 불러올 수 있는 위험성도 존재한다"고 경고한 바 있습니다.

오히려 유심의 PIN 설정, 주기적 교체, 이중 인증이 최선의 방법으로 안내되었습니다.

유심 교체 시 체크해야 할 보안 수칙

| 점검 항목 | 필수 이유 |

| 유심 PIN 설정 | 무단 접근 방지 |

| 본인 인증 강화 | 해커의 위장 등록 차단 |

| 통신사 이중 인증 등록 | 원격 교체 시 추가 인증 필요하게 설정 |

절대로 이심으로 전환하지 말아야 하는 이유 요약

결론적으로 이심은 편리하지만, 보안상 취약점이 너무 큽니다.

해킹의 경로는 언제나 가장 쉬운 길로 흐릅니다.

따라서, "실물 유심 + 강화된 인증"이 현재로선 가장 현실적인 대응 방법입니다.

이심 전환은 해킹에 취약한 문을 여는 행위일 수 있습니다. 지금 당장 유심 보안을 점검하세요.